Информационная технология оценки гарантоспособности web-сервисов (часть 1)

Благодаря распространенности и бесплатности движка Ворпресс растет популярность на качественные и красивые шаблоны Wordpress. Стоит помнить, что какими бы красивыми не были бесплатные шаблоны Wordpress, они не уникальны и крайне необходимо вносить в них изменения при использовании на своих блогах.

Введение. Программные комплексы Web-сервисов настоящее время интенсивно применяются при создании широкого спектра критических и бизнес-критических приложений, среди которых можно выделить интернет-банкинг и интернет-коммерцию, уровень надежности которых имеет решающее значение для их владельцев и клиентов.

Практическое внедрение гарантоспособных комплексов должно соответствовать следующим требованиям:

-

архитектура системы должна быть построена по COTS-технологии, что предполагает использование коммерческих модулей стороннего производителя для функционирования целевой системы;

-

инструментальные средства обеспечения гарантоспособной работы Web-сервиса должны занимать минимальные ресурсы Web-сервера;

-

технология обеспечения гарантоспособности должна иметь возможность легко реконфигурироваться для любых систем Web-сервисов, в том числе композитных.

Известны несколько подходов к построению программных модулей для оценки гарантоспособности сервис-ориентированной архитектуры, основанные на методиках внедрения дефектов, мониторингах производительности и оценки композитных сервисов.

Использование технологии внедрения дефектов является, по нашему мнению, наиболее предпочтительным подходом, поскольку позволяет достаточно гибко моделировать отказы Web-сервисов.

Вместе с тем, реализация этого подхода в Web-сервисах ограничивается рядом причин, связанных, прежде всего, со сложностью структур и множеством взаимосвязанных уровней Web-сервисов.

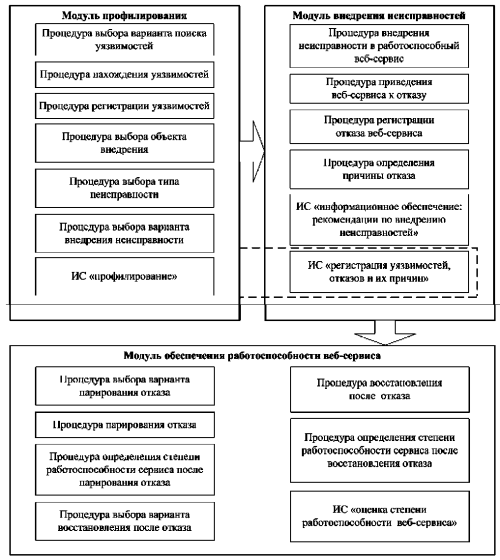

Концепция информационной технологии. Данная ИТ состоит из трех взаимосвязанных модулей: модуля профилирования, модуля внедрения неисправностей, модуля обеспечения работоспособности Web-сервисов.

Каждый модуль включает соответствующую номенклатуру процедур и инструментальных средств (ИС) (рис. 1).

Схема взаимодействия Web-сервиса с клиентом включает в себя следующие элементы: программное обеспечение (ПО) Web-сервиса, аппаратное обеспечение (АО) Web-сервиса, «последнюю милю» от Web-сервиса до интернет сервис-провайдера, ПО интернет сервис-провайдера, АО интернет сервис-провайдера, «последнюю милю» от ПО и АО клиента, ПО клиента, АО клиента. Предлагаемая ИТ оценки гарантоспособности ориентирована на ПО Web-сервиса.

Модуль профилирования. Целью функционирования данного модуля является отбор (профилирование) необходимых элементов перед началом использования нформационной технологии.

Для достижения цели данным модулем необходимо решить следующие задачи:

-

выбор варианта поиска уязвимостей и нахождение уязвимостей в Web-сервисе;

-

регистрация найденных уязвимостей;

-

выбор объекта внедрения для внедрения неисправностей;

-

выбор варианта внедрения неисправностей.

Рис. 1. Структура ИТ

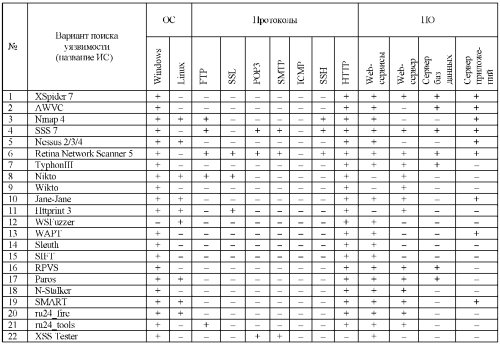

1. Процедуры. Процедура выбора варианта поиска уязвимостей. Данная процедура основана на выборе необходимого ИС поиска уязвимостей, т.е. сканера уязвимостей. Выбор должен осуществляться на основе следующих критериев: поиск уязвимостей в операционной системе (ОС), тип используемых протоколов передачи данных, поиск уязвимостей в Web-сервисах, поиск уязвимостей в Web-серверах, поиск уязвимостей в серверах баз данных и серверах приложений. В результате проведенного анализа сканеров уязвимостей было установлено соответствие с критериями их выбора (табл. 1).

Процедура нахождения уязвимостей. После того, как определен перечень ИС поиска неисправностей, необходимо их применять в соответствии с целевым назначением, а именно для поиска уязвимостей в конкретном Web-сервисе. Для этого необходимо установить ИС для поиска уязвимостей, обеспечить его работу по необходимому протоколу передачи данных или же на сервере, на котором находится Web-сервис, настроить его, запустить на выполнение и получить отчет о поиске уязвимостей.

Процедура регистрации уязвимостей. Регистрация уязвимостей реализуется несколькими способами, зависящими от особенностей работы ИС. Первый вариант базируется на анализе отчета о работе ИС с целью поиска уязвимостей. В результате анализа отчета перечень уязвимостей регистрируется в базе данных. Второй вариант заключается в регистрации уязвимостей по факту их нахождения. После регистрации уязвимостей поиск продолжается.

Процедура выбора объекта внедрения. Данная процедура заключается в выборе непосредственного объекта внедрения неисправностей. Объекты внедрения должны относятся к следующим классам:

-

операционная система: Windows, Linux;

-

программное обеспечение: Web-сервисы, Web-сервер, СУБД, сервер приложений.

Таблица 1

Соответствие сканеров уязвимостей критериям их выбора

Процедура выбора типа неисправности. Предлагаемая процедура заключается в непосредственном выборе типа неисправности, который будет внедряться в объект. Сюда относятся конфигурационные файлы операционных систем, программные инъекции в исходный код Web-сервисов, конфигурационные файлы Web-серверов, SQL-инъекции в базу данных, конфигурационные файлы серверов приложений.

Процедура выбора варианта внедрения неисправности. Данная процедура заключается в выборе варианта внедрения неисправностей. Под вариантом внедрения неисправностей подразумевается подмножество ИС из множества ИС – сканеров уязвимостей, которые имеют возможность внедрять уязвимости в объект внедрения.

ИС «профилирование типов неисправностей». Данное ИС предназначено для выбора вариантов сканирования уязвимостей Web-сервисов, типов неисправностей, выбора варианта внедрения неисправностей.

Продолжение следует…