Уязвимости веб-систем (часть 2)

Хотите приобрести ноутбук и использовать его на все 100? Тогда вам обязательно нужна стильная сумка для ноутбука на ваш вкус, размеры аппарата и финансовые возможности.

Исследование уязвимостей. Под уязвимостью в дальнейшем будет пониматься совокупность причин, условий и обстоятельств, наличие которых в конечном итоге может привести к нарушению безопасности (несанкционированный доступ, ознакомление, уничтожение или искажение данных).

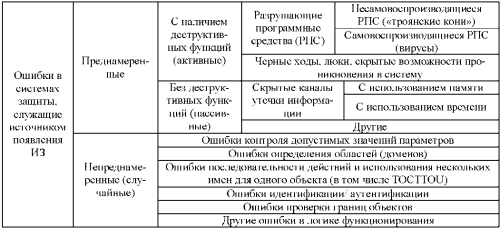

Исследованию ошибок, тем или иным образом связанных с безопасностью, всегда уделялось много внимания. Представим классификацию уязвимостей по источнику появления, приведенная в табл. 2.

Таблица 2

Классификация источников появления ИЗ

Вместо термина «уязвимость» (vulnerability) использовал понятие «изъян защиты» (security flaw), определенный им как ошибка в программном продукте, позволяющая нарушителю обойти средства защиты.

Под источником появления в этой статье понимается основа существования ИЗ, т.е. либо характеристики ВС, которые обуславливают его существование, либо принцип функционирования средств, использующих ИЗ для осуществления атаки.

В этой статье классификация преднамеренных ИЗ фактически представляет собой классификацию разрушающих программных средств по принципам функционирования, а непреднамеренных – классификацию ошибок, возникающих в ходе программной реализации.

Для решения практических заданий и применительно к Web-системам наибольший интерес представляет классификация атак созданной в рамках проекта webappsec.org.

Авторы этой работы ставили перед собой такие цели:

-

определение всех известных классов атак на Web-приложения;

-

согласование названий для каждого из классов;

-

разработка структурированного подхода к классификации атак;

-

разработка документации, содержащей общее описание каждого из классов.

Эта классификация, представленная в табл. 3, содержит компиляцию известных классов атак, которые представляли угрозу для Web-приложений в прошлом и представляют сейчас. Каждому классу атак присвоено стандартное название и описаны его ключевые особенности. Классы организованы в иерархическую структуру.

Любая атака на вычислительную систему (подразумеваются успешные атаки, в результате которых происходит нарушение информационной безопасности), в том числе и на Web-систему опирается на определенные особенности построения и функционирования последней, иными словами — использует имеющиеся недостатки средств обеспечения безопасности.

Проведение анализа нарушений безопасности Web-систем позволяет при разработке и создании защищенных систем сконцентрировать основные усилия именно на устранении этих причин путем исправления в механизмах защиты выявленных недостатков, что позволяет эффективно противостоять угрозам безопасности. Очевидно, что основой этого подхода является глубокое исследование частных случаев нарушения безопасности и слабых сторон систем зашиты, сделавших возможным их осуществление.