Криптографический механизм защиты информации в мобильной связи

Стремительное развитие в области беспроводной связи привел к ситуации когда тотальное большинство сеансов обмена информацией происходит именно с помощью средств сотовой связи. С помощью мобильного телефона мы обсуждаем как обычные бытовые вопросы, так и определенные конфиденциальные данные, которые могут представлять большой интерес со стороны разного рода злоумышленников (конкурентов, шпионов и т.д.). Поэтому неудивительно, что внимание к вопросу конфиденциальности связи неуклонно растет. Именно аспекты информационной безопасности будут предметом рассмотрения данной статьи. На сегодняшний день существует несколько стандартов мобильной связи, которые по разному решают задачу защиты данных абонента.

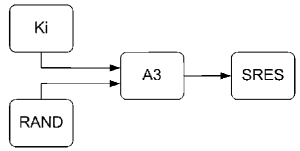

В стандарте GSM политика информационной безопасности состоит из механизмов идентификации и аутентификации абонента, а также шифрования его речевого сигнала. Основным элементом по которому можно идентифицировать пользователя есть SIM карточка, которая содержит международный идентификационный номер IMSI (International Mobile Subscriber Identity), уникальный ключ аутентификации Ки и алгоритм аутентификации A3. При регистрации абонента, центр авторизации домашней сети генерирует 128-битное случайное число RAND (Random) и пересылает его на телефон пользователя. В SIM карте с помощью ключа Ки и алгоритма A3 происходит вычисление 32-битной ответы SRES (Signed Result) по схеме, приведенной на рис. 1.

Рис. 1. Процедура формирования ответа для авторизации в стандарте GSM

Аналогичные вычисления происходят и в центре авторизации сети с помощью выбранного из реестра абоненты ключа Ки пользователя. Телефон отправляет свой результат вычисления SRES, который сравнивается с соответствующим значением, вычисленным в центре авторизации. Если эти значения совпадают то процесс авторизации считается успешным и абоненту присваивается временный номер TMSI (Temporary Mobile Subscriber Identity), который служит исключительно для повышения безопасности взаимодействия абонента. Далее происходит передача серийного номера телефона IMEI в сеть, где он проверяется в базе данных реестра идентификации оборудования. Если данный номер не находится в черном списке сеть дает разрешение на работу с соответствующим аппаратом.

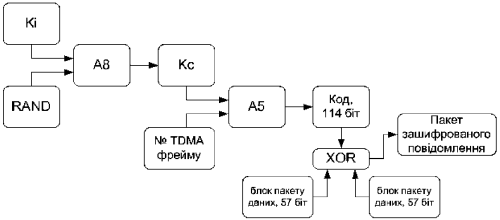

Кроме рассмотренных процессов идентификации и аутентификации абонента есть еще один важный с точки зрения информационной безопасности механизм – шифрование информации в сети сотовой связи. Для реализации данного механизма используются уже упоминавшиеся выше случайное число RAND и ключ авторизации абонента Ки, которые по алгоритму А8, также находящийся в SIM карточке, определяют 64-битный ключ шифрования Кс. Данный ключ используется для шифрования и расшифровки при передаче данных между мобильной станцией и базовой станцией. Дополнительный уровень секретности обеспечивается периодическим изменением ключа. Ключ Кс вместе с номером TDMA фрейма по алгоритму А5 определяют 114-битную последовательность, которая в дальнейшем накладывается с помощью операции XOR на два 57-битных блока пакета данных (рис.2). Алгоритм А5 выполняет шифрование потока данных трех синхронизированных линейных регистров с обратной связью степеней 19, 22 и 23. В этих регистрах сигнал обратной связи формируется линейной логической схеме, происходит преобразование свертки внешней входной последовательности с последовательностью комбинационных коэффициентов. Если изобразить внешний входной сигнал в виде многочлена, в котором степени независимой переменной означают временную задержку, а комбинационные коэффициенты аналогичным образом изобразить в виде второго многочлена, то регистр с линейным обратной связью можно рассматривать как устройство деления первого многочлена на второй. При отсутствии внешней входной последовательности регистр может сам по себе использоваться для формирования m – последовательностей (периодическая последовательность максимальной длины, которая используется в качестве псевдослучайной последовательности).Последовательность максимальной длины или m – последовательность равна 2n-1, где n – степень реестра сдвига. Для формирования m-последовательности внешняя входная последовательность LFSR должна соответствовать примитивном многочлен степени n по модулю 2. Работа таких трех регистров и лежит в основе алгоритма шифрования потоков данных А5. Управление синхронизацией представляет собой пороговую функцию от средних битов для каждого из трех регистров сдвига. Сумма степеней всех трех регистров равна 64, 64-битный ключ используется для инициализации содержимого регистров сдвига, а 22-битный номер TDMA фрейма подается на регистры сдвига. Два 114-битных потоки ключей генерируются для каждого TDMA фрейма, для того чтобы в дальнейшем наложить их операцией XOR на входящие и исходящие трафик каналы. Утверждается, что алгоритм А5 имеет эффективную длину ключа – 40 бит.

Рис.2. Процедура шифрования данных абонента в стандарте GSM

Определенное время функционировали два варианта алгоритма А5, а именно А5 / 1 и А5 / 2. В 2002г. Ассоциация GSM утвердила новый алгоритм шифрования – А5 / 3, разработанном совместными усилиями комитета безопасности ассоциации GSM, организацией 3GPP и комитетом по алгоритмов безопасности Европейского института телекоммуникационных стандартов ETSI. Причем новый алгоритм можно использовать как в обычных 2G сетях так и в модернизированных 2,5 G (GPRS) и 3G (HDCSD и EDGE). Алгоритм А5 / 3 реализован на аппаратном уровне и учитывает особенности обработки сигналов в мобильных телефонах, причем шифруется не только голосовой трафик, но и данные, передаваемые по беспроводному каналу.

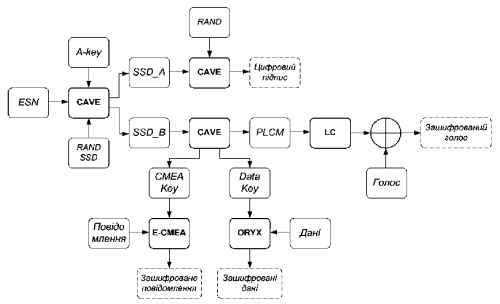

Все большую популярность в последнее время набирает стандарт с кодовым разделением каналов CDMA. Безопасность абонентской информации в данном стандарте базируется на четырех фундаментальных элементах: 1) функция CAVE (Cellular Authentification and Voice Encryption) – функция перемешивания, что используется в протоколах аутентификации запрос – ответ и для генерации ключей, 2) операция XOR – повторяющаяся маска, которая накладывается на голосовые данные для обеспечения безопасности их передачи, 3) шифр ORYX-потоковый шифр, предназначенный для использования в услугах беспроводного доступа к данным; 4) шифр CMEA (Control Message Encryption Algorithm) – простой блочный шифр, который используется для шифрования служебных сообщений.Криптографические протоколы стандарта CDMA основываются на 64-битном аутентификационные ключи A-key и серийном номере мобильного телефона ESN (Electronic Serial Number). Для аутентификации абонента при регистрации мобильного телефона в сети а также последующей генерации вспомогательных ключей, принимающих участие в обеспечении конфиденциальности передачи голосовых данных и кодированных сообщений используется случайное двоичное число RANDSSD (Random Shared Secret Data), генерируемого аутентификационные центром AC (Authentification Center) реестра собственных абонентов HLR (Home Location Register). Ключ A-key запрограммирован в мобильном телефоне а также сохраняется в центре аутентификации сетей. Стандартизированный алгоритм шифрования CAVE используется для генерации 128 битного подключа SSD. Таким образом ключ A-key, серийник ESN и сгенерированное сетью случайное число RANDSSD подаются на вход алгоритма CAVE, который в свою очередь генерирует вспомогательный ключ SSD. Этот ключ состоит из двух частей: SSD_A, используемый для создания аутентификационных цифровой подписи, и SSD_B, используемый при генерации ключей для шифрования голосовых данных и служебных сообщений. Ключ SSD может быть передан другой сети при роуминге абонента для обеспечения локальной аутентификации. Новый SSD может быть сгенерирован при возвращении абонента в домашнюю сеть или смене гостевой сети в роуминге. Сеть генерирует и рассылает открыто в эфир случайное число RAND, а мобильные устройства, которые регистрируются в сети, используют его как входные данные для алгоритма CAVE, который генерирует 18-битный цифровой подписи AS (Authentification Signature), и посылает его на базовую станцию. Этот цифровой подписи сверяется в центре коммутации MSC (Mobile services Switching Center) с подписью сгенерированным самим центром коммутации для проверки легитимности абонента. При этом случайное число RAND может быть как одинаковым для всех пользователей, так и заново генерироваться каждый раз, использования конкретного метода определяется оператором. Первый вариант обеспечивает очень быструю аутентификацию.

Как мобильный телефон так и сеть ведут 6-битные счетчики вызовов, что обеспечивает возможность детектирования двойников: для этого достаточно лишь контролировать соответствие значений счетчиков на телефоне и в центре коммутации MSC. Секретный ключ A-key может быть перепрограммирован при необходимости, но в случае его изменения информация на мобильном телефоне и в регистре сети HLR должна быть синхронизирована. Изменение ключа может быть прошита на заводе, дилером в точке продажи, абонентом через интерфейс телефона, а также с помощью специального сервиса OTASP (Over The Air Aervice Provisionig). Данный сервис использует в процессе передачи 512 битный алгоритм согласования ключей Диффи-Хеллмана, что гарантирует достаточно высокий уровень безопасности. OTASP обеспечивает легкий способ изменения ключа A-key мобильного телефона на случай появления в сети двойника мобильного телефона, поскольку такое изменение автоматически повлечет за собой отключение услуг двойника мобильного телефона и повторное включение услуг легитимного абонента.Таким образом секретность ключа A-key является практически важной компонентой безопасности CDMA системы.

Безопасность передачи голосовых данных, информации и служебных сообщений достигается следующим образом. Мобильный телефон использует вспомогательный код SSD_B и алгоритм CAVE для генерации маски PLCM (Private Long Code Mask), 64-битного подключа CMEA (Cellular Message Encryption Algorithm) и 32-битного DATA-key. Маска PLCM используется как мобильным телефоном, так и сетью для изменения характеристик Long Code Mask. Этот модифицированный Long Code используется для шифрования голосовых данных, что повышает секретность их передачи. PLCM не шифрует информацию, она просто заменяет известные величины, используемые в кодировке CDMA сигнала секретными величинами, известными только мобильному телефону и сети. Таким образом подслушивания разговоров без знания данной маски является чрезвычайно сложной задачей.Более того, мобильный телефон и сеть используют CMEA и модифицированный E_CMEA алгоритмы для шифрования и дешифрования служебных сообщений при передаче их по эфиру. Отдельный DATA-key и алгоритм шифрования ORYX используется мобильным телефоном и сетью для шифрования и дешифрования потока информации по каналу связи CDMA. Описанный процесс показан на рис.3.

Рассмотренные нами стандарты мобильной связи обеспечивают защиту данных клиента с помощью встроенных криптографических механизмов. Такой защиты достаточно чтобы гарантировать безопасность от случайных или любительских прослушиваний, но результаты исследований известных криптографов Эллада Баркан, Эли Бихама и Натана Келлера показали что существующие алгоритмы не являются абсолютно устойчивыми и при наличии необходимой аппаратуры могут быть раскрыты в достаточно короткие промежутки времени.

Рис.3. Процесс шифрования информации абонента в стандарте CDMA

В целях решения данной задачи были разработаны дополнительные средства защиты: скремблеры в виде миниатюрных приставок к телефону и отдельные, независимые устройства-криптосмартфон со встроенным процессором для шифрования информации. Принцип действия скремблер состоит в осуществлении перемещений отрезков речевого сигнала во временной области по определенному алгоритму на стороне передатчика и обратное восстановление сигнала на стороне приемника. Средний диапазон цен на данные устройства колеблется в пределах от 300 до 400 у.е., что делает их достаточно доступными но при этом имеются следующие недостатки: низкий уровень защиты, обусловленный простотой применяемых алгоритмов; вызывают задержку во времени сигнала до 100мс.; Приводят к значительные потери в разборчивости речевого сообщения; неудобны в использовании из-за наличия дополнительного устройства и возможность применения только через гарнитуру. Криптосмартфон выполняют шифрование информации при помощи специального крипто чипа, реализующего определенный криптографический алгоритм, преимущественно с открытым ключом длиной порядка 256 бит. Обеспечивают значительно более высокий уровень защиты информации в сравнении с скремблерами, но соответственно имеют ощутимо выше вартись 2000 -2500 у.е., и ограниченный выбор модельного ряда.

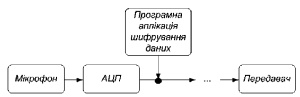

Среди имеющихся на сегодняшний день дополнительных средств защиты нет оптимального варианта с точки зрения сочетание доступной стоимости, удобства использования и достаточного уровня надежности. Поэтому задача по совершенствованию защиты информации абонента мобильной сети является еще нерешенной и требует дальнейших исследований. Центральным элементом системы защиты однозначно должен стать один из стойких криптографических алгоритмов с обеспечением возможности абонента влиять на формирование ключей шифрования. Данная система должна иметь программную реализацию и поддерживаться широким модельным рядом мобильных терминалов. Выполнить поставленные требования можно при использовании телефонов, которые обладают собственной операционной системой и позволяют проводить определенные модификации программного обеспечения. Речь идет о смартфонах, оснащенных процессорами с достаточно высоким быстродействием и работают на платформе одной из мобильных операционных систем: Symbian OS, Windows Mobile, Android.Это позволяет реализовать программные решения для решения поставленной задачи. Так что можем предложить следующий направление развития системы информационной безопасности абонента, который будет заключаться в разработке программной аппликации, реализующий шифрование потока данных с помощью криптографического преобразования. Аппликация создается в среде программирования, которое поддерживается конкретной мобильной операционной системой (например C + + для Symbian OS или. NET Compact Framework для Windows Mobile). Важным вопросом является выбор крипто алгоритма, который будет лежать в основе программных модификаций данных. Он должен обеспечивать достаточно высокий уровень устойчивости защиты и при этом не требовать значительных временных затрат, ведь шифрование осуществляться в режиме реального времени. Согласно приведенным требованиям оптимальным является симметричный алгоритм блочного шифрования AES. Размер блока в данном алгоритме является фиксированный и составляет 128 бит, а длина ключа может быть выбрана среди значений 128, 192, 256 бит. Программа должна иметь удобный пользовательский интерфейс с меню включения / выключения режима шифрования и полем для ввода данных, на основе которых будут генерироваться криптографические ключи. Это обеспечит абоненту полный контроль над процессом обеспечения защиты его информации. Аппликация работать на программном уровне после преобразования голосовых данных абонента в цифровой поток (рис.4).

Рис.4. Место криптографической аппликации в процессе обработки голосовой информации

На приемной стороне будет происходить обратное программное преобразование сигнала и после расшифровки он будет подаваться на ЦАП и далее на динамик телефона слушателя. Использование достаточно быстрого алгоритма AES позволит свести задержки сигнала во времени к минимуму, что не будет создавать неудобств при разговоре. По вопросу надежности такой защиты, то авторитет алгоритма AES, который является одним из самых распространенных и самых стойких криптографических протоколов, с использованием ключа длиной 256 бит позволит обеспечить достаточный уровень безопасности информации абонента.

Итак стандартные средства защиты, которые используются в известных на сегодняшний день протоколов мобильной связи, обеспечивают лишь базовый уровень безопасности способен противостоять любительским попыткам несанкционированного перехвата информации. Для повышения уровня безопасности дополнительно могут использоваться специальные устройства-скремблеры в виде приставок к телефону или отдельные абонентские терминалы-криптосмартфон со встроенным процессором для шифрования информации.Первые имеют доступную цену, но невысокое качество, а вторые обладают значительно лучшими показателями, но в свою очередь отличаются достаточно высокой стоимостью и узким модельным рядом. Поэтому в качестве альтернативного направления разработки системы защиты абонентской информации была предложена модель клиенто-ориентированной программной аппликации, ориентированной на использование в мобильных телефонах с собственной операционной системой. В основе работы данной аппликации лежит криптографическое преобразование оцифрованного голоса абонента при помощи симметричного блочного алгоритма AES с длиной ключа 256 бит.Клиентоориентированность такого решения заключается в возможности абонента самому определять когда использовать защищенный калан связи и влиять на формирование крипто-ключей, а значит полностью контролировать процесс обеспечения конфиденциальности разговора.